検証用の Windows 10 PC が調達できたので、早速 Intune 登録・ Microsoft Defender ATP (MDATP) (※) のオンボードを行いました。 どちらもエージェントレスで、びっくりするほど簡単に完了しました。設定内容の記録として残しておきます。

※ MDATP は Microsoft Defender for Endpoint へ名称が変更されましたが、多くのドキュメントや設定画面上の表記がそのままなので、この記事でも MDATP と書いています。

必要なライセンス

※記載する情報は 2020/11/15 時点のものです。

Intune を利用するためのライセンスは以下のとおりです。

Intune は次のライセンスに含まれています。

Microsoft 365 E5

Microsoft 365 E3

Enterprise Mobility + Security E5

Enterprise Mobility + Security E3

Microsoft 365 Business Premium

Microsoft 365 F1

Microsoft 365 F3

Microsoft 365 Government G5

Microsoft 365 Government G3

MDATP の利用に必要なライセンスは以下のとおりです。

エンドポイントの microsoft Defender では、次のいずれかの Microsoft ボリュームライセンス特典が必要です。

Windows 10 Enterprise E5

Windows 10 エデュケーション A5

Windows 10 Enterprise E5 が含まれている Microsoft 365 E5 (M365 E5)

Microsoft 365 E5 Security

Microsoft 365 A5 (M365 A5)

Microsoft Defender ATP の最小要件 - Windows security | Microsoft Docs

また MDATP は Windows 10 Enterprise でのみ利用可能なので、 OS のエディションにも注意が必要です。 今回は Windows 10 Pro の検証機を購入し、 Microsoft 365 E5 ライセンスで Windows Enterprise にアップグレードさせました。

Intune への登録

こちらの記事を参考に「 Azure AD Join 時に自動で Intune 登録する」方法を採用しました。

Azure AD の設定画面で [ モビリティ (MDM およぼ MAM)] - [ Microsoft Intune ] を選択します。

[ MDM ユーザースコープ ] を [ すべて ] に設定・保存します。特定のユーザに対してのみ適用したい場合は、 [ 一部 ] を選択して任意のグループを指定することが可能です。

MDATP のオンボード

Intune への登録時に自動で MDATP のオンボードが行われるように設定します。

Microsoft Endpoint Manager admin center で [ エンドポイントセキュリティ ] - [ Microsoft Defender ATP ] を選択し、 MDATP の構成を行います。 Microsoft Defender Security Center へのリンクをクリックします。

※ Microsoft Defender Security Center にアクセスするユーザには「グローバル管理者」または「セキュリティ管理者」のロールが割り当てられている必要があります。

※ 初回アクセスの場合には Microsoft Defender Security Center のポータル設定が必要です。 -> Microsoft Defender セキュリティセンターの設定を構成する - Windows security | Microsoft Docs

Microsoft Defender Security Center の [ Settings ] - [ Advanced features ] で、[ Microsoft Intune Connection ] を On にして設定を保存します。

Microsoft Endpoint Manager admin center に戻り画面を更新すると、 MDATP と接続されたことが確認できます。 [ MDM Compliance Policy Settings ] で対象とする OS をオンにして設定を保存します。

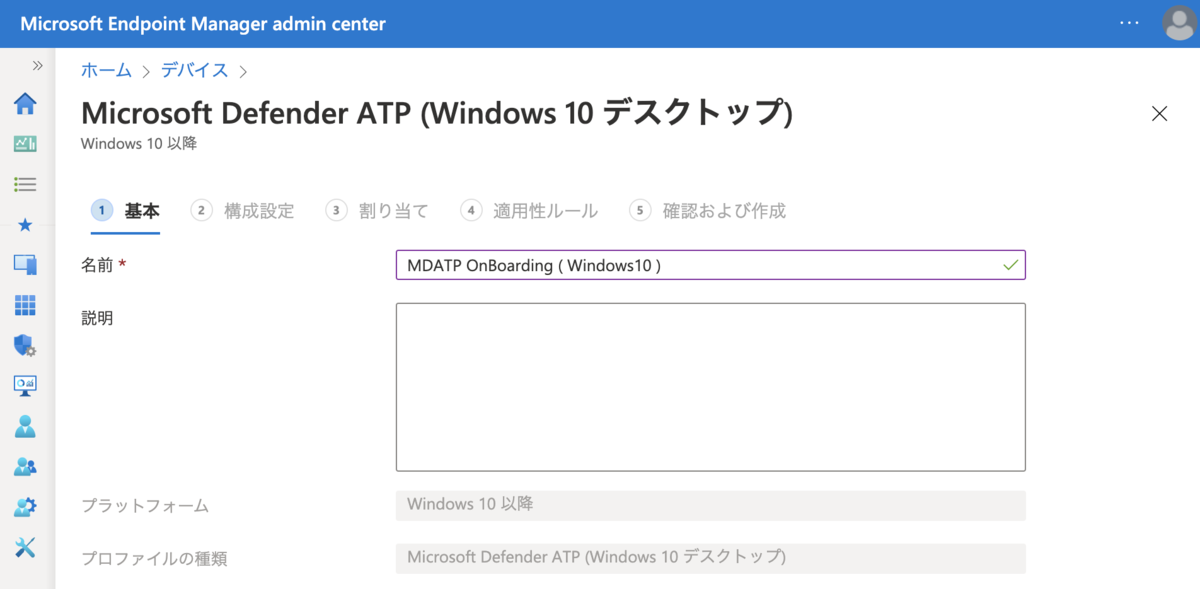

次に MDATP の構成プロファイルを作成します。 Microsodt Endpoint Manager admin center で [ デバイス ] - [ Windows ] - [ 構成プロファイル ] - [ プロファイルの作成 ] をクリックします。

[ Windows 10 以降 ] - [ Microsoft Defender ATP (Windows10 デスクトップ) ] の組み合わせを指定します。

[ 基本 ] 設定でポリシー名を設定します。

[ 構成設定 ] はデフォルトのまま設定します。

[ 割り当て ] でプロファイルの適用対象を指定します。

[ 適用性ルール ] で、 Windows 10 Enterprise にのみプロファイルを適用するよう設定します。

これで設定は完了です。

確認

Windows 10 (Pro) PC へ Azure AD アカウント(Microsoft 365 E5 ライセンス割り当て済み)でサインインし、 Azure AD Join します。

OS のエディションが Enterprise となっていることを確認できました。

Microsoft Endpoint Manager Admin center で、 Windows 10 PC が Intune に登録されていることを確認できました。

MDATP 用の構成プロファイルも適用済み(成功)となっていました。

Microsoft Defender Security Center の [ Device inventory ]に、Windows 10 PC が登録されていることを確認できました。

Windows 10 PC のイベントビューア( [ アプリケーションとサービスログ] - [ Microsoft ] - [ Windows ] - [ SENSE ] - [ Operational ] )で、 MDATP 関連のイベントを確認できました。

デフォルトだと 300 秒ごとにテレメトリを送信しているようですね。

まとめ

Windows 10 PC を Azure AD Join させたタイミングで、自動で Intune 登録、 MDATP のオンボードが実行されるよう設定しました。組織で導入する場合にエンドユーザ側での作業が不要なのは大変ありがたいことだと思います。

個人用の検証機をどこで調達するか悩んでいたのですが、今回はレノボ・アウトレットを利用しました。 Windows 10 Pro ( Core i3-8130U / メモリ 8GB / 256 GB SSD )が ¥46,000 だったので、割といい買い物ができたと思います。オススメです。